网络安全漏洞通常是指软件代码中允许攻击者访问网络或系统的缺陷。漏洞使企业和个人面临一系列威胁,包括恶意软件和帐户接管。

他们的漏洞利用存在大量可能的漏洞和潜在后果。美国政府的国家漏洞数据库 (NVD)由常见漏洞和暴露 (CVE) 列表提供,目前有超过 176,000 个条目。一个众所周知的网络安全漏洞示例是 CVE-2017-0144 Windows 漏洞,它为通过 EternalBlue 漏洞攻击 WannaCry 勒索软件打开了大门。另一个臭名昭著的案例是通过利用多个漏洞传播的 Mirai 僵尸网络。

一旦发现漏洞,开发人员通常会快速发布更新或“补丁”。理想情况下,所有用户都会在攻击者有机会利用该漏洞之前安装更新。但现实情况是,在许多情况下,攻击者会迅速发动攻击以利用已知的弱点。此外,即使发布了补丁,更新的缓慢实施也意味着攻击者可以在漏洞被发现数年后利用漏洞。

在这篇文章中,我们汇总了进入 2022 年需要注意的主要网络安全漏洞统计数据和信息。

1. 2022年第一季度发布的漏洞超过8000个

NVD 数据库包含 2022 年第一季度发布的 8,051 个漏洞。这比去年同期增加了约 25%。如果这些数字保持不变,这将标志着自 2021 年发布的约 22,000 篇文章以来同比略有增长。

2. 半数面向内部的 Web 应用程序漏洞被认为是高风险的

Edgescan 的 2022 年漏洞统计报告分析了 Web 应用程序漏洞的严重性。它发现,面向互联网的应用程序中几乎十分之一的漏洞被认为是高风险或关键风险。如果目标正常处理在线支付,这一比例将上升至 15%。

资料来源:Edgescan

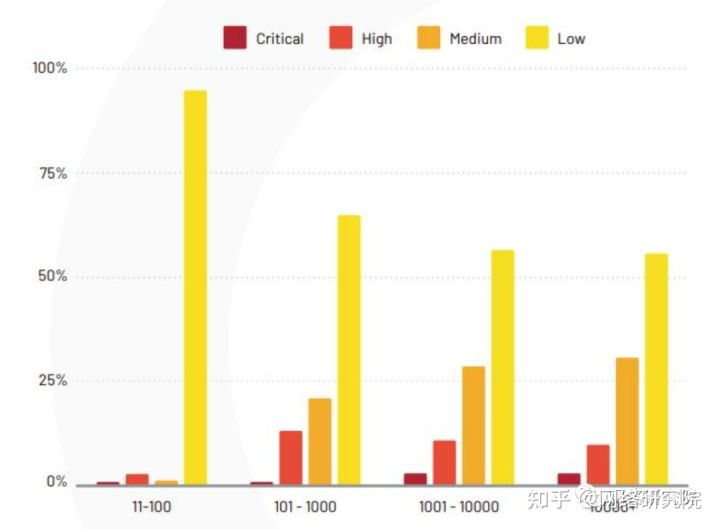

3. 拥有超过 100 名员工的组织看到更多高风险或关键风险漏洞

Edgescan 的 2021 年报告根据公司规模细分了漏洞的严重性。拥有 100 名或更少员工的小型公司中、高风险或严重风险漏洞的比例最低(总共 5%)。拥有 10,000 多名员工的公司看到的中型和严重风险漏洞的比例最大,而拥有 101-1,000 名员工的中型组织看到的高风险漏洞的比例最大。

资料来源:Edgescan

4. 平均修复时间 (MTTR) 约为 58 天

根据 Edgescan,修复面向互联网的漏洞的平均时间为 57.5 天。这比前一年的 MTTR 为 60.3 天略有改善。

不过,这因行业而异。例如,公共管理部门的 MTTR 为 92 天,而医疗机构的 MTTR 仅为 44 天。数据显示,受影响的组织越小,恢复的速度就越快。

5. 2021 年最严重的漏洞是 CVE-2021-44228

CVE-2021-44228 是一个影响 Log4j 的漏洞,Log4j 是一个用于数千个项目、应用程序和网站的开源日志库。这个漏洞允许攻击者在任何受影响的系统上运行任意代码,虽然它被迅速修复,但极有可能大量易受攻击的应用程序仍然在线。

6. 2020年发现的最老漏洞是21岁

有趣的是,Edgescan 发现了一个自 1999 年以来就存在的相当古老的漏洞:CVE-1999-0517。这会影响简单网络管理协议版本 2 (SNMPv2),该协议用于管理 IP 网络上的设备和计算机。该漏洞可以通过猜测的社区字符串允许未经授权的 SNMP 访问。它的基本通用漏洞评分系统 (CVSS)得分为 7.5,使其成为一个高严重性的弱点。

7. 2020 年 1 月发现了主要云基础设施中的第一个严重漏洞

2020 年初,Check Point 研究人员发现并报告了 Microsoft Azure 基础架构中的严重漏洞。根据详细介绍该漏洞的 Check Point 文章,研究人员“想要反驳云基础设施安全的假设。” 这些漏洞获得了 10.0 的最高 CVSS 分数。9.0-10.0 分的定性严重性排名是“关键”。

这些漏洞使恶意行为者能够破坏使用相同硬件的用户的应用程序和数据。

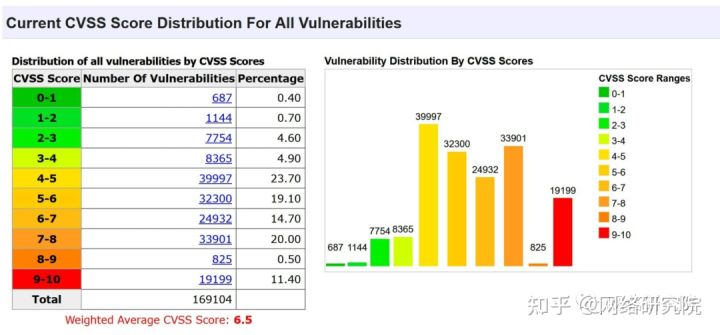

8. 超过 11% 的漏洞有严重分数

根据CVE 详细信息,在大约 176,000 个漏洞中,超过 19,000 个的 CVSS 评分为 9.0-10.0。也就是说,绝大多数(77.5%)的得分在 4.0 到 8.0 之间。

资料来源:CVE Details

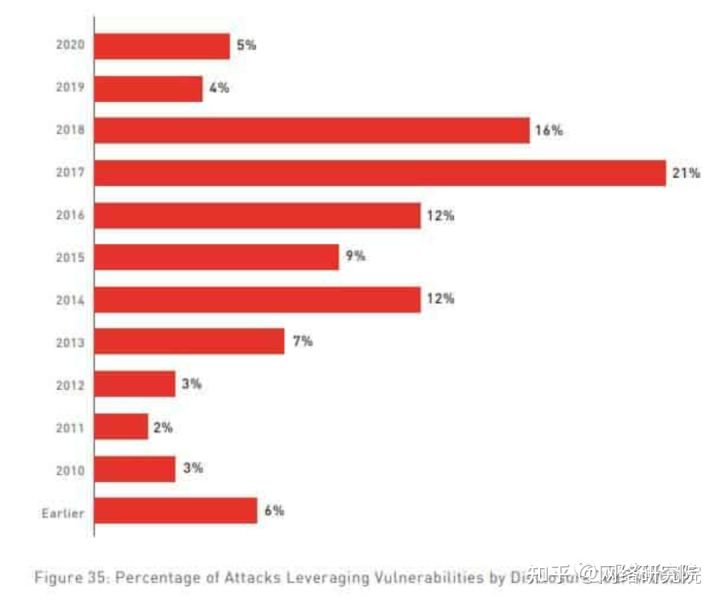

9. 2020 年 75% 的攻击使用了至少两年前的漏洞

根据Check Point 2021 年网络安全报告,四分之三的攻击利用了 2017 年或更早报告的漏洞。18% 的攻击利用了 2013 年或之前披露的漏洞,使它们至少存在 7 年之久。

资料来源:Check Point

10. Citrix 远程访问漏洞攻击在 2020 年增加了 2,066%

根据 Check Point 的数据,2020 年利用远程访问产品漏洞的攻击数量大幅增加。Citrix 攻击数量增加了 20 倍以上,而 Cisco、VPN 和 RDP 攻击增加了 41%、610% 和 85%,分别。

11. 31% 的公司检测到利用软件漏洞的企图

Positive Technologies的2020 年报告告诉我们,检测到的威胁中有近三分之一涉及软件利用尝试。根据报告:

“超过一半的尝试涉及 SMBv1 协议实施中的漏洞 CVE2017-0144。这与臭名昭著的 WannaCry 勒索软件所利用的漏洞相同,早在 2017 年就发布了一个补丁。但攻击者在搜索过去 3.5 年未更新的计算机时将其保留在他们的武器库中。

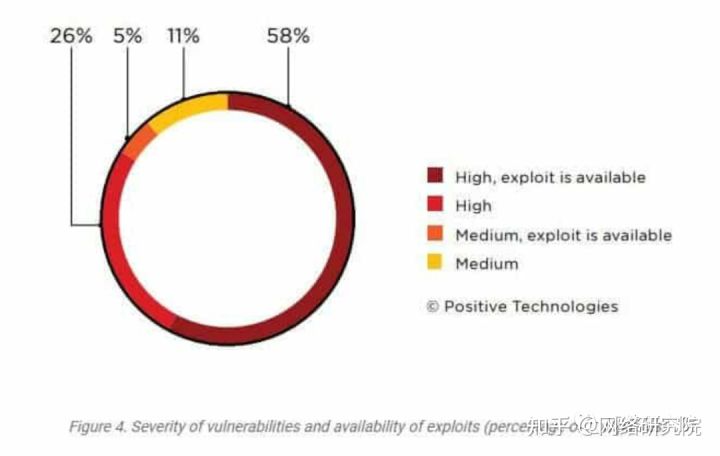

12. 84%的公司网络外围存在高风险漏洞

Positive Technologies的另一项研究揭示了令人震惊的统计数据,即 84% 的公司在其外部网络上存在高风险漏洞。它还发现,只需安装更新就可以删除其中的一半以上。

资料来源:Positive Technologies

13. 超过四分之一的公司仍然容易受到 WannaCry 的影响

Positive Technologies 还发现,26% 的公司仍然容易受到 WannaCry 勒索软件的攻击,因为他们尚未修补它所利用的漏洞。鉴于 WannaCry 攻击在 2021 年第一季度激增,这一点尤其令人担忧。

14. XSS 仍然是一个巨大的威胁

Hacker One 研究发现,跨站点脚本 ( XSS ) 漏洞是 2020 年最常见的漏洞类型,占所有报告的 23%。排在前三位的弱点类型是信息泄露 (18%) 和不正确的访问控制 (10%)。

15、赏金猎人最赚钱的行业是电脑软件

当谈到赏金猎人的收入最高的行业时,计算机软件弱点在相当大的程度上是收入最高的行业。关键漏洞的平均赏金支出约为 5,754 美元。电子和半导体行业为每个关键漏洞支付 4,633 美元,加密货币和区块链领域支付约 4,481 美元。

资料来源:Hacker One

16. “80% 的公开漏洞利用是在 CVE 发布之前发布的”

Palo Alto Networks 于 2020 年 8 月发布的一份报告发现,80% 的已研究漏洞利用甚至在相关 CVE 发布之前就已公开。也许更令人担忧的是发布日期之间的时间长度。平均而言,漏洞利用在其各自的 CVE 之前 23 天发布。如报告所述:

“因此,当 CVE 正式发布时,很有可能已经存在漏洞利用——这说明了攻击者往往比安全专业人员领先一步的另一种方式。”

17. 过去 8 年检测到 28,500 多个 WordPress 漏洞

自WPScan于 2014 年首次开始跟踪以来,新漏洞的数量一直在稳步增加。2021年发现了 3,000 多个新漏洞,到 2022 年第一季度,我们已经发现了另外 700 个。

18. 2021 年第四季度,66% 的恶意软件涉及零日漏洞

WatchGuard 的互联网安全报告 - 2021 年第四季度告诉我们,从 2021 年 10 月到 12 月,零日恶意软件占所有威胁的三分之二。这比上一季度略有下降。

19. 2021 年供应商特定漏洞数量减少

根据RiskBased Security 的 2021 年终报告,IBM 是今年确认漏洞最多的供应商。然而,值得注意的是,大多数供应商的漏洞实际上比去年少。例外是 Software in the Public Interest, Inc 和 Fedora 项目,它们出现了小幅增长。

资料来源:RiskBased security

20. 超过 75% 的应用程序至少存在一个缺陷

Veracode 于 2020 年 10 月发布的第 11 卷软件安全状况报告发现,超过四分之三 (75.2%) 的应用程序存在安全漏洞。也就是说,其中只有 24% 被认为具有高严重性缺陷。

21. 信息泄露漏洞最为常见

Veracode 还告诉我们,最常见的缺陷类型是信息泄漏、CRLF 注入(攻击者注入意外代码)、密码问题、代码质量和凭据管理。

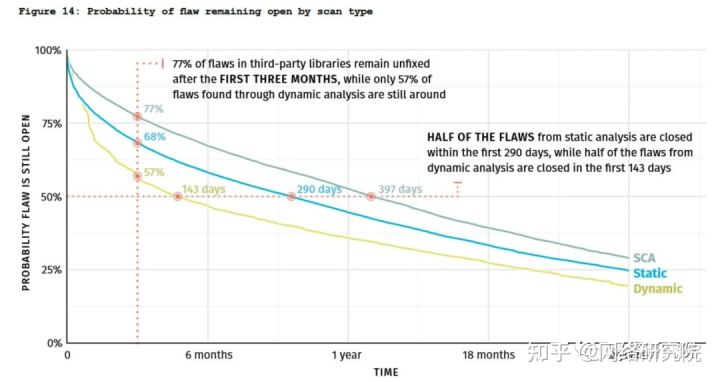

22. 四分之一的缺陷在 18 个月后仍然存在

Veracode 的 2021 年报告中一个相当惊人的发现是,一年半之后,大约 27% 的缺陷仍然存在。

资料来源:Veracode

23. 频繁扫描与更快的修复时间相关

Veracode 确实发现定期扫描缺陷的应用程序的平均修复时间要快得多。那些每天扫描 260 次以上的人在 62 天内修复了 50% 的缺陷。对于每天仅运行 1-12 次扫描的应用程序,该时间延长至 217 天。

24. 自 2010 年以来,谷歌已经支付了 3500 万美元的漏洞赏金

Google 的漏洞奖励计划(通常称为漏洞赏金计划)奖励研究人员发现和报告公司软件中的漏洞。自 2010 年以来,它已支付了3500 万美元。2021 年,来自 62 个国家/地区的 696 名研究人员获得了奖金,最高的单项奖金为 157,000 美元。

25. 微软在一年内支付了近 1400 万美元的漏洞赏金。

同样,微软奖励发现并报告其软件错误的研究人员。在 2021 年 7 月的审查中,该公司报告称,在过去 12 个月中,它已支付了 1360 万美元的漏洞赏金。这是谷歌在 2019 年支付的金额的两倍多。总共有 340 名研究人员获得了 20 万美元的最大奖金。

26. 自 2011 年以来,Facebook(现为 Meta)已授予近 7,000 个赏金

Facebook(现称为 Meta)在 2021 年 12 月发布的一篇博文告诉我们,自 2011 年开始其漏洞赏金计划以来,该公司已收到超过 150,000 份报告并颁发了 7,800 份赏金。在撰写报告时,2021 年的赏金总额为 230 万美元。已收到约 25,000 份报告,并颁发了 800 多项奖金。迄今为止,其最高赏金为 80,000 美元。

27. 60% 的数据泄露涉及未修补的漏洞

根据 2019 年Ponemon Institute 漏洞调查:

“60% 的违规受害者表示,他们因未应用补丁的未修补已知漏洞而遭到入侵。” 然而,更高的部分 (62%) 声称他们在违规之前不知道其组织中的漏洞。